随着加密货币市值的一路飙升,恶意挖矿软件正在全球肆虐,打击此类挖矿活动已经成为近期整治的重点。去年以来,我国虚拟货币监管政策持续加码,清退“挖矿”活动与禁止相关业务活动双管齐下。国家发改委等11个部门印发《关于整治虚拟货币“挖矿”活动的通知》,要求加强虚拟货币“挖矿”活动上下游全产业链监管,严查严处国有单位机房涉及的“挖矿”活动。

接连的重拳出击,体现了国家对整治“挖矿”的决心。那么,一旦参与“挖矿”活动,或者是中招挖矿木马之后,企业会有多大损失呢?对此,天帷信安总结出挖矿行为以及感染挖矿木马对企业的影响,带你全面了解什么是挖矿木马、挖矿木马的攻击链条,并对难以侦测和阻断的此类攻击行动提出建议。

什么是“挖矿”木马

虚拟货币“挖矿”是指依据特定算法,通过运算去获得虚拟的加密数字货币,常见的有比特币、以太坊币、门罗币、EOS 币等。

由于虚拟货币“挖矿”需要借助计算机高速运算,消耗大量资源,一些不法分子通过植入挖矿木马,控制受害者计算机进行虚拟货币“挖矿”。相比其他网络黑产,挖矿木马获利非常直接、非常暴利,挖矿木马攻击事件呈爆发式增长。

挖矿木马 “梅花三弄”

梅花一弄:

丢失算力,能耗成本巨大

“挖矿”需要一个庞大的计算系统,会导致组织的终端、服务器、网络设备等卡顿、CPU飚满,直接影响企业的正常业务往来。不仅企业整体算力大减,还会付出额外的电力成本和运维成本。数据显示,截至2020年,全球比特币“挖矿”的年耗电量大约是149.37太瓦时(1太瓦时为10亿度电),这一数字已经超过马来西亚、乌克兰、瑞典的耗电量,接近耗电排名第25名的越南。

梅花二弄:

点名通报,很有可能被“拉闸”

随着一系列针对虚拟货币“挖矿”活动整治文件和要求的发布,各省市区域相关单位已开始积极响应和开展行动,国内江苏、浙江、广东等省相继开展虚拟货币“挖矿”活动专项整治。而一旦被“通报”之后,如果 “屡教不改”,发电企业则有权利对你“拉闸断电”。

梅花三弄:

数据泄露,遭遇多重攻击

一些“挖矿”的主机还可能会被植入勒索病毒,携带APT攻击代码等,导致组织重要数据泄露,或者黑客利用已经控制的机器,作为继续对内网渗透或攻击其他目标的跳板,导致更严重的网络安全攻击事件发生。

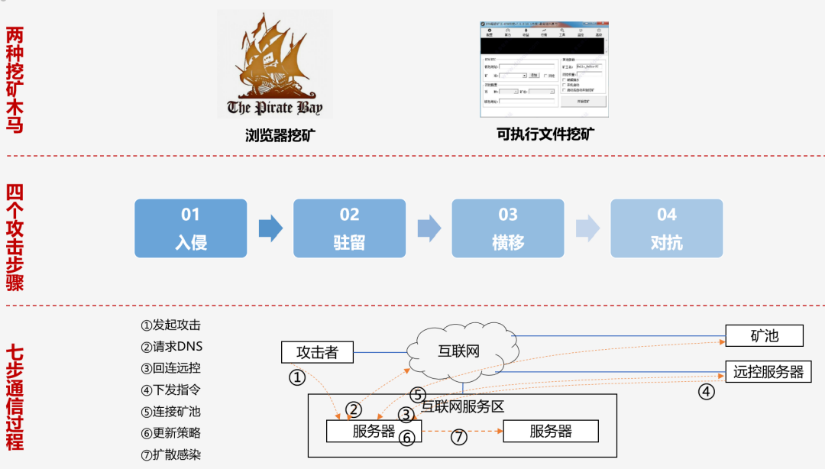

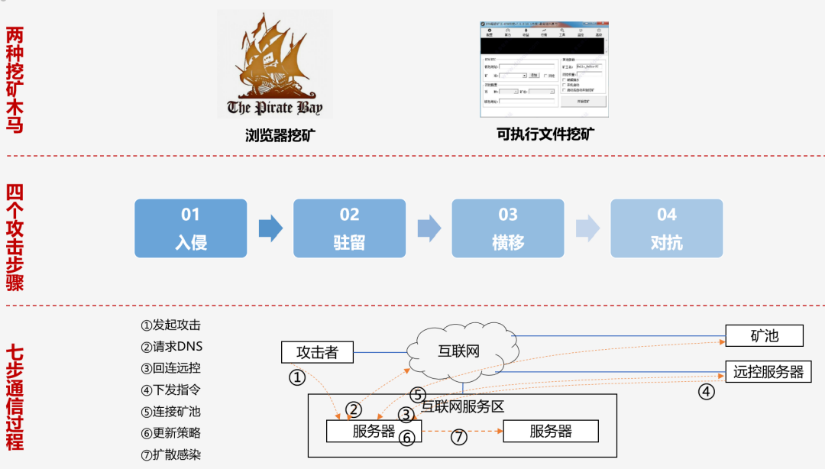

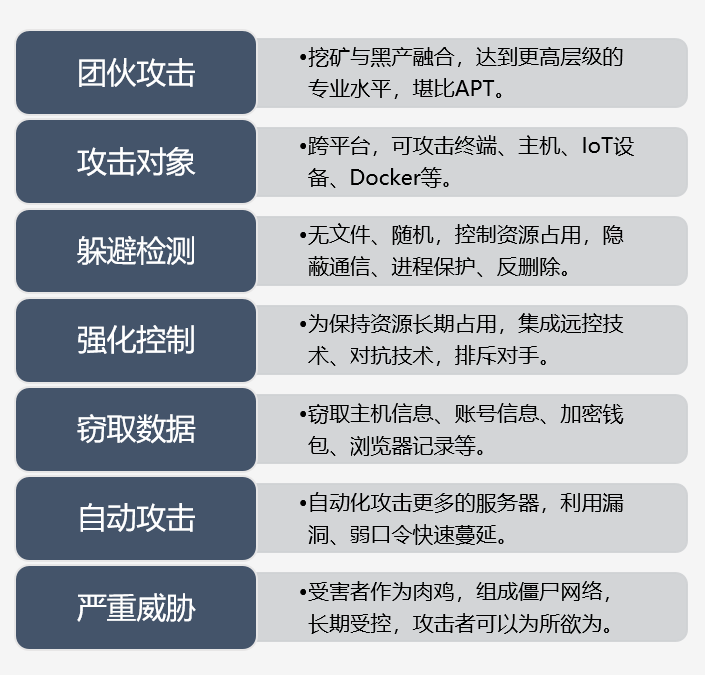

挖矿木马全面进化

天帷信安通过近年对重要远控木马的样本分析发现,挖矿木马已经获得全面进化,专业化攻击团队的网络武器级,成为信息安全的最大威胁之一,发现、防御挖矿木马的手段已经不再是单一的通过网络协议检测实现。

首先是数量。目前,全球共2700万的挖矿木马,并且每周按照2万个增长。其次,不仅老病毒出现频繁更新,而且还出现了多个新型挖矿木马,这其中包括通过WMI无文件挖矿实现双平台感染的病毒,利用“新冠病毒”邮件传播的LemonDuck无文件挖矿木马,以及借助“海啸”僵尸网络发动DDoS攻击的挖矿木马等等。

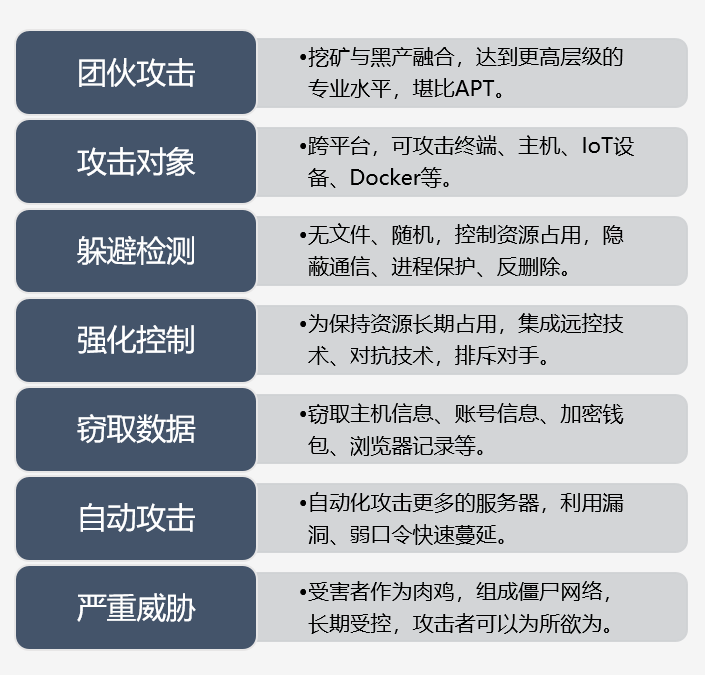

挖矿木马逐步进化,不过将近一半的人对挖矿木马的认知,仍然停留在“一种占用本地资源进行挖矿获利的程序,缺少破坏性”。但是,许多变种的挖矿木马,已经具备了团伙作案、持久性、隐蔽性、对抗性和跨平台等特征,以各种手段规避流量监测和主机的安全检测。

如何检测

一、系统排查

挖矿木马会占用CPU进行超频运算,从而占用主机大量的CPU资源,严重影响服务器上的其他应用的正常运行。黑客为了得到更多的算力资源,一般都会对全网进行无差别扫描,同时利用SSH爆破和漏洞利用等手段攻击主机。因此,可以从网络杀伤链分解,细致了大多数挖矿木马的攻击手段。

挖矿木马显著的行为特征就是极大的占用CPU及GPU资源主要包括:高CPU和GPU使用率、响应速度慢、 崩溃或频繁重新启动、系统过热、异常网络活动(例如,连接挖矿相关的网站或IP地址)。

因此,其检测则可以部署在网络侧和主机侧,利用基于黑名单的检测技术、基于恶意行为的检测技术,以及基于机器学习的检测技术来实现。

二、网络行为排查

(01)

重要辅助站点

通过与威胁情报指示器碰撞,定位流量报文中存在的挖矿威胁源,结合相关信息进行多方验证,精准定位矿池服务器,对外部矿池地址进行溯源分析;追踪主机可能被植入的挖矿木马病毒等。通过定位到的挖矿威胁源,进行持续监测抓包,获取主机与矿池进行通信的流量数据用于后续详细分析。

1)https://www.virustotal.com/ , 国外知名安全站点,需翻墙,可查询文件MD5、IP、域名、URL是否恶意,也可上传文件进行病毒扫描。

2) https://redqueen.tj-un.com/, 国内威胁情报站点,可查询文件MD5、IP、域名、URL等是否存在恶意挖矿。

3)http://beian.cndns.com/,国内站点备案查询,所有有企业备案的国内站点可认为是可信站点。

4.)Google与Baidu等搜索引擎,输入文件MD5/IP/域名,有时候可以查询到对应病毒信息。

(02)

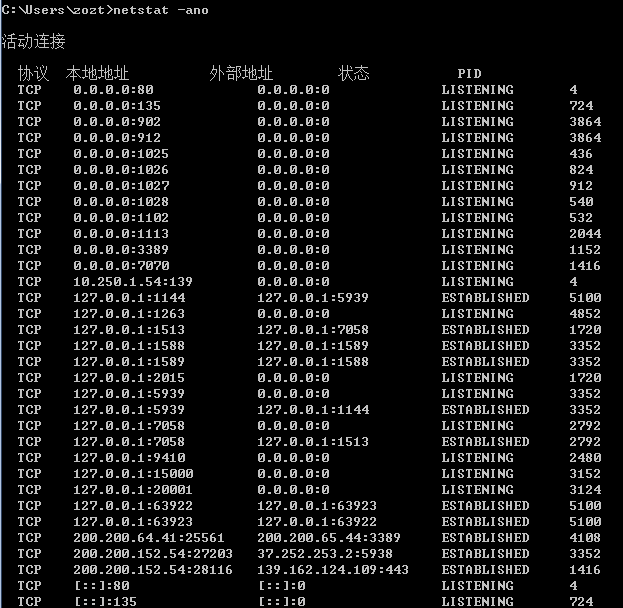

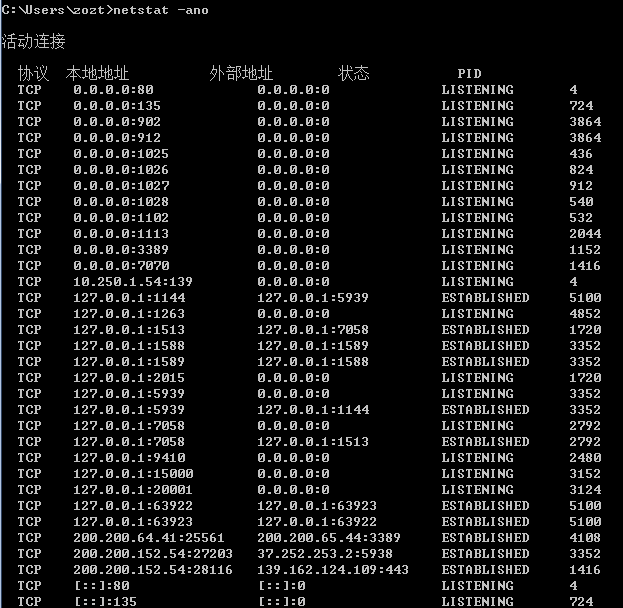

网络连接排查

使用命令 netstat -ano 查看当前的网络连接,排查可疑的服务、端口,外连的IP。如发现netstat定位出的pid有问题,可再通过tasklist命令进一步追踪该可疑程序。

(03)

流量分析

流量分析可以使用Wireshark,主要分析下当前主机访问了哪些域名、URL、服务,或者有哪些外网IP在访问本地主机的哪些端口、服务和目录,又使用了何种协议等等。

Stratum(STM)协议和GetBlockTemplate (GBT)是目前主流的矿机和矿池之间的TCP通讯协议,通过检测该类协议是流量层来发现挖矿行为主要的方式之一。

STM协议中主要特征字段有id、method、jsonrpc、params、result、login、pass、agent、mining.submit等,通过对具体通信数据包进行相应特征字符串的综合检测,以此来发现挖矿行为的存在。而网页挖矿行为也可以通过检测coinhive.min.js等特征字符串来发现。

以门罗币为例,通过Suricata来检测其流量特征,进而发现流量中存在的挖矿行为。门罗币采用Cryptonight算法,公开提供的程序有xmr-stak,xmrig,claymore等关键词,借此分析检索主要流量请求中的特征行为。

(04)

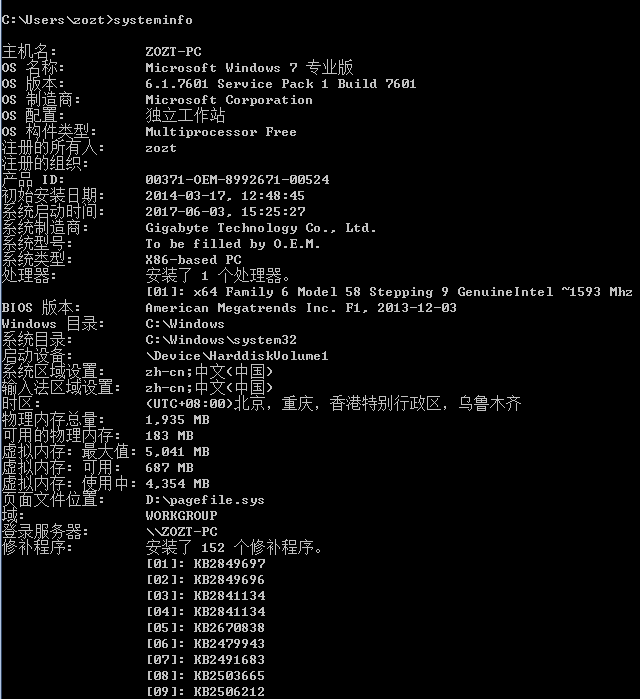

漏洞与补丁信息

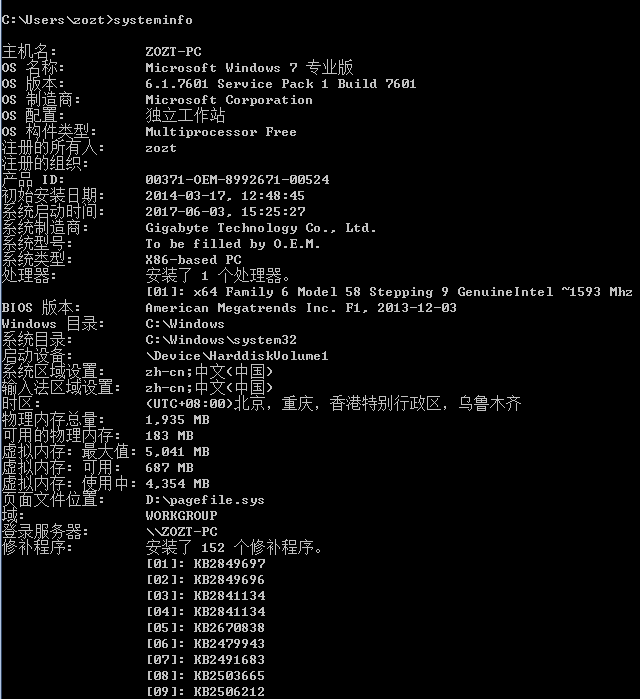

使用命令systeminfo,查看系统版本信息以及补丁信息,确认当前系统是否存在漏洞、是否已经打了相应的补丁。

可重点关注下远程命令执行漏洞,如MS08-067、MS09-001、MS17-010(永恒之蓝)等。

三、可疑进程分析

(01)

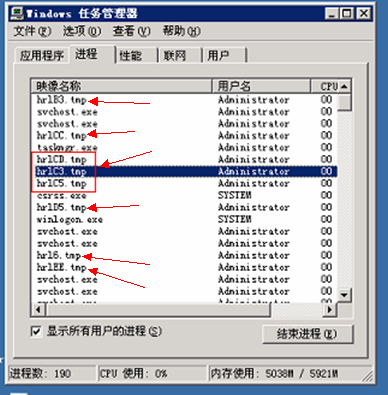

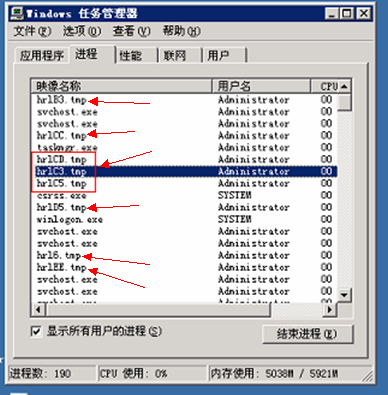

进程名字异常与伪装

进程名字异常是指某些进程的名字是随机产生的,因此高度可疑,例如:某感染环境,打开任务管理器,发现有大量名字随机的进程,如hrlB3.tmp、hrlCC.tmp、hrlCD.tmp、hrlC3.tmp、hrlC5.tmp、hrlD5.tmp、hrl6.tmp、hrlEE.tmp。不仅文件后缀不是典型的exe,名字也是随机产生的,这种肯定是异常进程。

进程名字伪装是指某些进程的名字伪装成跟系统进程名字相似的名字,目的是为了混淆视听,使经验不足或看走眼的管理员以为是正常进程或文件。

(02)

进程信息排查

进程信息的排查推荐使用微软官方进程监控工具ProcessExplorer

https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

PorcessExplorer将会显示出进程打开或者加载了哪些的句柄(handles)或者动态链接库(Dlls)。ProcessExplorer的显示区包含由两个子窗口组成。上部的窗口显示了当前系统的活动进程、以及这些进程的是属于哪个用户的。同时,上部的窗口依据ProcessExplorer的显示“模式”决定着底部窗口显示的内容:如果选择的是句柄模式,那么你将会在底部的窗口中显示的是上部窗口中选中进程所打开的句柄;如果选择的是Dll模式,那么你将看到进程所加载的动态链接库文件dlls以及内存映射文件。

ProcessExplorer还具有强大的搜索功能,帮助你找出特定的某个句柄或者dll正在被哪个进程所加载。ProcessExplorer的功能使得它在跟踪Dll版本问题或者句柄泄露方面起到很好的作用,并且向用户展示了Windows系统以及应用程序内部是如何工作的”。

(03)

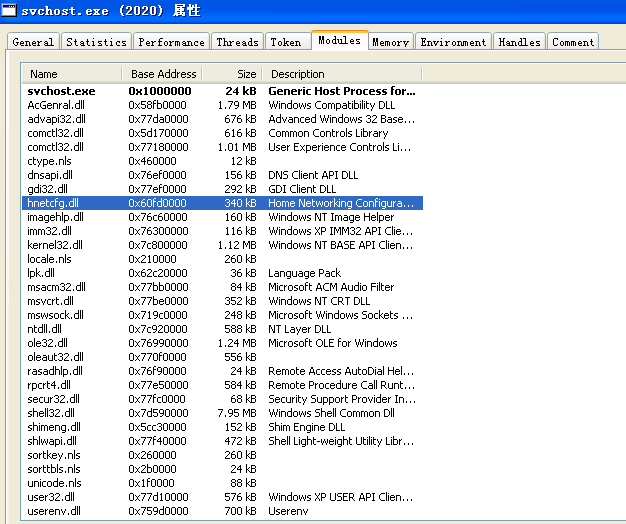

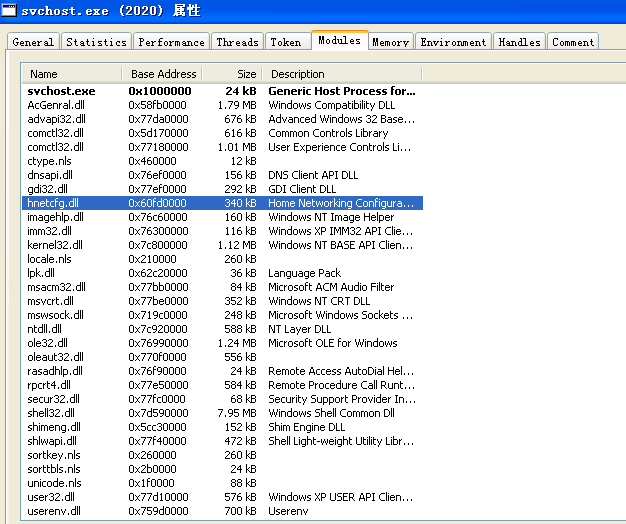

模块空间检查

找到可疑进程并不意味着该进程对应的exe文件就是病毒,有些病毒可能是将恶意dll注入到系统进程中去的。

对于可疑进程,需要将进程所加载的模块都检查一下,例如利用ProcessExplorer,双击可疑进程,即可查看其加载的模块如下:

四、启动排查项

(01)

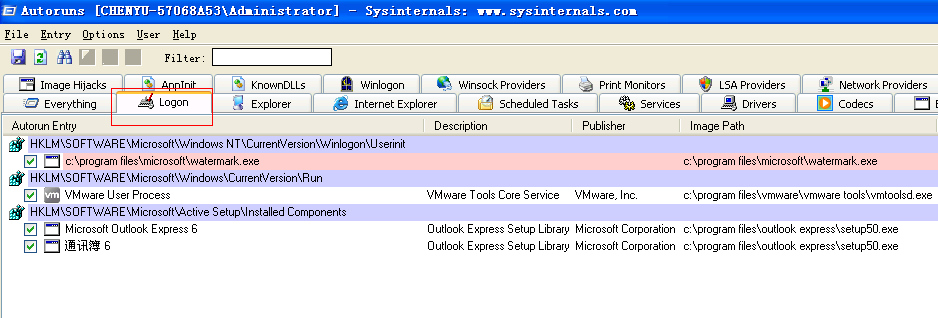

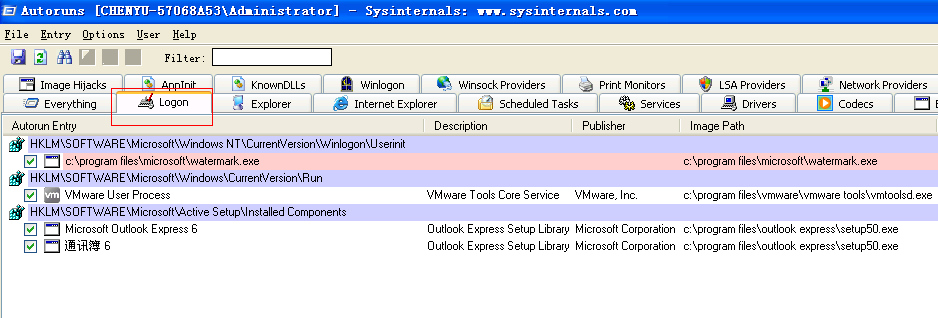

排查Logon启动项

黑客为了保持病毒能够开机启动、登录启动或者定时启动,通常会有相应的启动项,因此有必要找出异常启动项,并删除之。启动项的排查,这里引入一个非常好用的工具,工具名字Autoruns

官网

https://docs.microsoft.com/zh-cn/sysinternals/downloads/autoruns

点击运行Autoruns,首先检查Logon(登录启动项),如下图:

检查是否登录的时候启动了异常的程序。

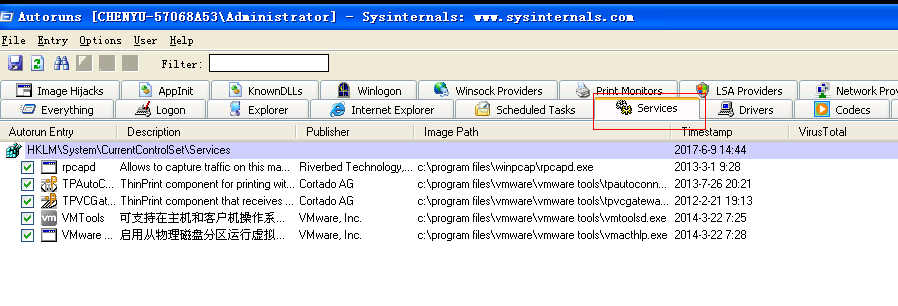

(02)

服务启动项

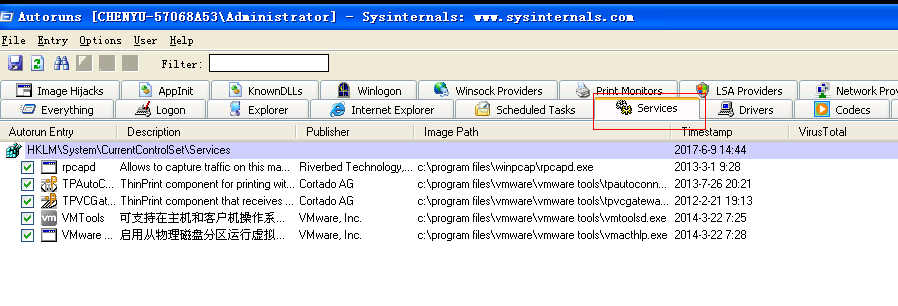

病毒也有可能是以创建服务启动项的方式保持长久运行,点击Autoruns的Services功能,如下图,检查是否有异常的服务启动项。

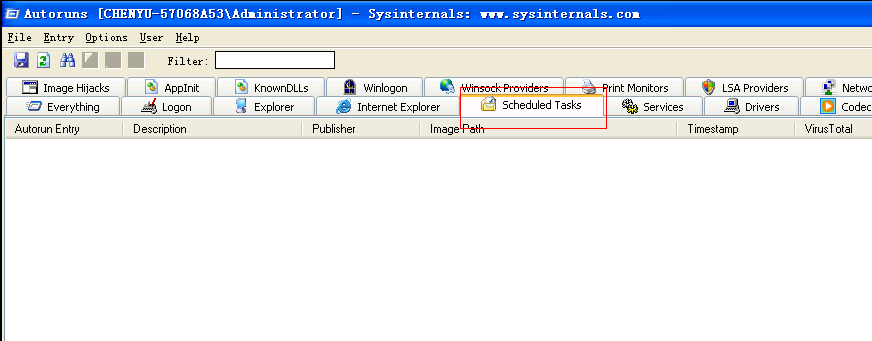

(03)

定时或计划任务

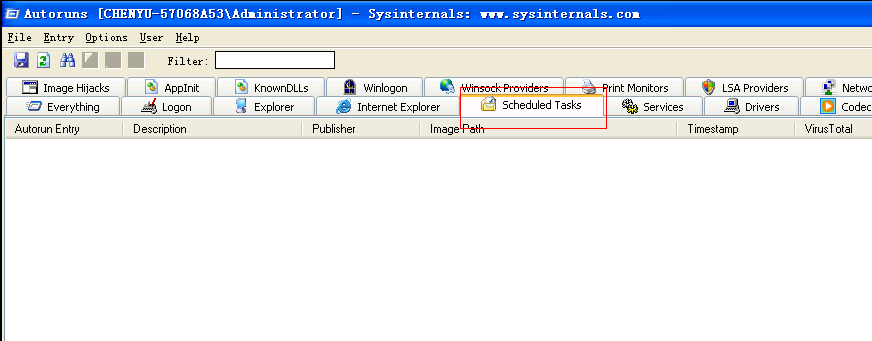

如果有定时或计划任务启动项,也要检查下(点击Autoruns的Scheduled Tasks功能)。通常这一项是空白的,如下图。如果有内容,则需要排查确认是否有某些应用或服务创建了这些启动项。

五、专业检测

此外,为了避免网络用户在不知情的情况下成为“挖矿”行为的“傀儡”,我们可以采用一款高效的安全产品来解决。为此,天帷信安提供了有针对性的解决方案,不仅可以帮助用户更准确地发现挖矿木马威胁、定位高危资产,还可以通过根因和范围分析,确定是否存在挖矿行为,攻击是怎么发生,从而确保终端和云端不留死角。

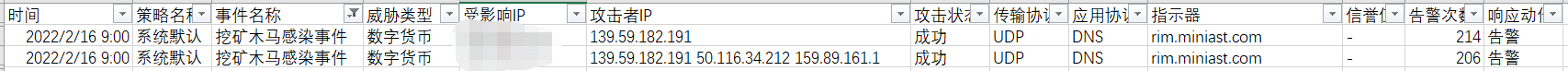

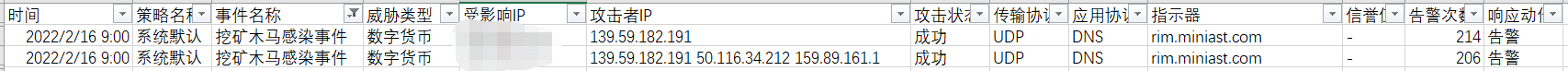

下图为天帷情报网关发现的挖矿木马的日志:

如需咨询相关事宜,可拨打

0551-62381688

18656450708

随着加密货币市值的一路飙升,恶意挖矿软件正在全球肆虐,打击此类挖矿活动已经成为近期整治的重点。去年以来,我国虚拟货币监管政策持续加码,清退“挖矿”活动与禁止相关业务活动双管齐下。国家发改委等11个部门印发《关于整治虚拟货币“挖矿”活动的通知》,要求加强虚拟货币“挖矿”活动上下游全产业链监管,严查严处国有单位机房涉及的“挖矿”活动。

接连的重拳出击,体现了国家对整治“挖矿”的决心。那么,一旦参与“挖矿”活动,或者是中招挖矿木马之后,企业会有多大损失呢?对此,天帷信安总结出挖矿行为以及感染挖矿木马对企业的影响,带你全面了解什么是挖矿木马、挖矿木马的攻击链条,并对难以侦测和阻断的此类攻击行动提出建议。

什么是“挖矿”木马

虚拟货币“挖矿”是指依据特定算法,通过运算去获得虚拟的加密数字货币,常见的有比特币、以太坊币、门罗币、EOS 币等。

由于虚拟货币“挖矿”需要借助计算机高速运算,消耗大量资源,一些不法分子通过植入挖矿木马,控制受害者计算机进行虚拟货币“挖矿”。相比其他网络黑产,挖矿木马获利非常直接、非常暴利,挖矿木马攻击事件呈爆发式增长。

挖矿木马 “梅花三弄”

梅花一弄:

丢失算力,能耗成本巨大

“挖矿”需要一个庞大的计算系统,会导致组织的终端、服务器、网络设备等卡顿、CPU飚满,直接影响企业的正常业务往来。不仅企业整体算力大减,还会付出额外的电力成本和运维成本。数据显示,截至2020年,全球比特币“挖矿”的年耗电量大约是149.37太瓦时(1太瓦时为10亿度电),这一数字已经超过马来西亚、乌克兰、瑞典的耗电量,接近耗电排名第25名的越南。

梅花二弄:

点名通报,很有可能被“拉闸”

随着一系列针对虚拟货币“挖矿”活动整治文件和要求的发布,各省市区域相关单位已开始积极响应和开展行动,国内江苏、浙江、广东等省相继开展虚拟货币“挖矿”活动专项整治。而一旦被“通报”之后,如果 “屡教不改”,发电企业则有权利对你“拉闸断电”。

梅花三弄:

数据泄露,遭遇多重攻击

一些“挖矿”的主机还可能会被植入勒索病毒,携带APT攻击代码等,导致组织重要数据泄露,或者黑客利用已经控制的机器,作为继续对内网渗透或攻击其他目标的跳板,导致更严重的网络安全攻击事件发生。

挖矿木马全面进化

天帷信安通过近年对重要远控木马的样本分析发现,挖矿木马已经获得全面进化,专业化攻击团队的网络武器级,成为信息安全的最大威胁之一,发现、防御挖矿木马的手段已经不再是单一的通过网络协议检测实现。

首先是数量。目前,全球共2700万的挖矿木马,并且每周按照2万个增长。其次,不仅老病毒出现频繁更新,而且还出现了多个新型挖矿木马,这其中包括通过WMI无文件挖矿实现双平台感染的病毒,利用“新冠病毒”邮件传播的LemonDuck无文件挖矿木马,以及借助“海啸”僵尸网络发动DDoS攻击的挖矿木马等等。

挖矿木马逐步进化,不过将近一半的人对挖矿木马的认知,仍然停留在“一种占用本地资源进行挖矿获利的程序,缺少破坏性”。但是,许多变种的挖矿木马,已经具备了团伙作案、持久性、隐蔽性、对抗性和跨平台等特征,以各种手段规避流量监测和主机的安全检测。

如何检测

一、系统排查

挖矿木马会占用CPU进行超频运算,从而占用主机大量的CPU资源,严重影响服务器上的其他应用的正常运行。黑客为了得到更多的算力资源,一般都会对全网进行无差别扫描,同时利用SSH爆破和漏洞利用等手段攻击主机。因此,可以从网络杀伤链分解,细致了大多数挖矿木马的攻击手段。

挖矿木马显著的行为特征就是极大的占用CPU及GPU资源主要包括:高CPU和GPU使用率、响应速度慢、 崩溃或频繁重新启动、系统过热、异常网络活动(例如,连接挖矿相关的网站或IP地址)。

因此,其检测则可以部署在网络侧和主机侧,利用基于黑名单的检测技术、基于恶意行为的检测技术,以及基于机器学习的检测技术来实现。

二、网络行为排查

(01)

重要辅助站点

通过与威胁情报指示器碰撞,定位流量报文中存在的挖矿威胁源,结合相关信息进行多方验证,精准定位矿池服务器,对外部矿池地址进行溯源分析;追踪主机可能被植入的挖矿木马病毒等。通过定位到的挖矿威胁源,进行持续监测抓包,获取主机与矿池进行通信的流量数据用于后续详细分析。

1)https://www.virustotal.com/ , 国外知名安全站点,需翻墙,可查询文件MD5、IP、域名、URL是否恶意,也可上传文件进行病毒扫描。

2) https://redqueen.tj-un.com/, 国内威胁情报站点,可查询文件MD5、IP、域名、URL等是否存在恶意挖矿。

3)http://beian.cndns.com/,国内站点备案查询,所有有企业备案的国内站点可认为是可信站点。

4.)Google与Baidu等搜索引擎,输入文件MD5/IP/域名,有时候可以查询到对应病毒信息。

(02)

网络连接排查

使用命令 netstat -ano 查看当前的网络连接,排查可疑的服务、端口,外连的IP。如发现netstat定位出的pid有问题,可再通过tasklist命令进一步追踪该可疑程序。

(03)

流量分析

流量分析可以使用Wireshark,主要分析下当前主机访问了哪些域名、URL、服务,或者有哪些外网IP在访问本地主机的哪些端口、服务和目录,又使用了何种协议等等。

Stratum(STM)协议和GetBlockTemplate (GBT)是目前主流的矿机和矿池之间的TCP通讯协议,通过检测该类协议是流量层来发现挖矿行为主要的方式之一。

STM协议中主要特征字段有id、method、jsonrpc、params、result、login、pass、agent、mining.submit等,通过对具体通信数据包进行相应特征字符串的综合检测,以此来发现挖矿行为的存在。而网页挖矿行为也可以通过检测coinhive.min.js等特征字符串来发现。

以门罗币为例,通过Suricata来检测其流量特征,进而发现流量中存在的挖矿行为。门罗币采用Cryptonight算法,公开提供的程序有xmr-stak,xmrig,claymore等关键词,借此分析检索主要流量请求中的特征行为。

(04)

漏洞与补丁信息

使用命令systeminfo,查看系统版本信息以及补丁信息,确认当前系统是否存在漏洞、是否已经打了相应的补丁。

可重点关注下远程命令执行漏洞,如MS08-067、MS09-001、MS17-010(永恒之蓝)等。

三、可疑进程分析

(01)

进程名字异常与伪装

进程名字异常是指某些进程的名字是随机产生的,因此高度可疑,例如:某感染环境,打开任务管理器,发现有大量名字随机的进程,如hrlB3.tmp、hrlCC.tmp、hrlCD.tmp、hrlC3.tmp、hrlC5.tmp、hrlD5.tmp、hrl6.tmp、hrlEE.tmp。不仅文件后缀不是典型的exe,名字也是随机产生的,这种肯定是异常进程。

进程名字伪装是指某些进程的名字伪装成跟系统进程名字相似的名字,目的是为了混淆视听,使经验不足或看走眼的管理员以为是正常进程或文件。

(02)

进程信息排查

进程信息的排查推荐使用微软官方进程监控工具ProcessExplorer

https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

PorcessExplorer将会显示出进程打开或者加载了哪些的句柄(handles)或者动态链接库(Dlls)。ProcessExplorer的显示区包含由两个子窗口组成。上部的窗口显示了当前系统的活动进程、以及这些进程的是属于哪个用户的。同时,上部的窗口依据ProcessExplorer的显示“模式”决定着底部窗口显示的内容:如果选择的是句柄模式,那么你将会在底部的窗口中显示的是上部窗口中选中进程所打开的句柄;如果选择的是Dll模式,那么你将看到进程所加载的动态链接库文件dlls以及内存映射文件。

ProcessExplorer还具有强大的搜索功能,帮助你找出特定的某个句柄或者dll正在被哪个进程所加载。ProcessExplorer的功能使得它在跟踪Dll版本问题或者句柄泄露方面起到很好的作用,并且向用户展示了Windows系统以及应用程序内部是如何工作的”。

(03)

模块空间检查

找到可疑进程并不意味着该进程对应的exe文件就是病毒,有些病毒可能是将恶意dll注入到系统进程中去的。

对于可疑进程,需要将进程所加载的模块都检查一下,例如利用ProcessExplorer,双击可疑进程,即可查看其加载的模块如下:

四、启动排查项

(01)

排查Logon启动项

黑客为了保持病毒能够开机启动、登录启动或者定时启动,通常会有相应的启动项,因此有必要找出异常启动项,并删除之。启动项的排查,这里引入一个非常好用的工具,工具名字Autoruns

官网

https://docs.microsoft.com/zh-cn/sysinternals/downloads/autoruns

点击运行Autoruns,首先检查Logon(登录启动项),如下图:

检查是否登录的时候启动了异常的程序。

(02)

服务启动项

病毒也有可能是以创建服务启动项的方式保持长久运行,点击Autoruns的Services功能,如下图,检查是否有异常的服务启动项。

(03)

定时或计划任务

如果有定时或计划任务启动项,也要检查下(点击Autoruns的Scheduled Tasks功能)。通常这一项是空白的,如下图。如果有内容,则需要排查确认是否有某些应用或服务创建了这些启动项。

五、专业检测

此外,为了避免网络用户在不知情的情况下成为“挖矿”行为的“傀儡”,我们可以采用一款高效的安全产品来解决。为此,天帷信安提供了有针对性的解决方案,不仅可以帮助用户更准确地发现挖矿木马威胁、定位高危资产,还可以通过根因和范围分析,确定是否存在挖矿行为,攻击是怎么发生,从而确保终端和云端不留死角。

下图为天帷情报网关发现的挖矿木马的日志:

如需咨询相关事宜,可拨打

0551-62381688

18656450708