背景是在某次HW。靶标发下来后注意到这样一个站点,一直在转圈。

扫描目录后发现/login下存在登录页面:

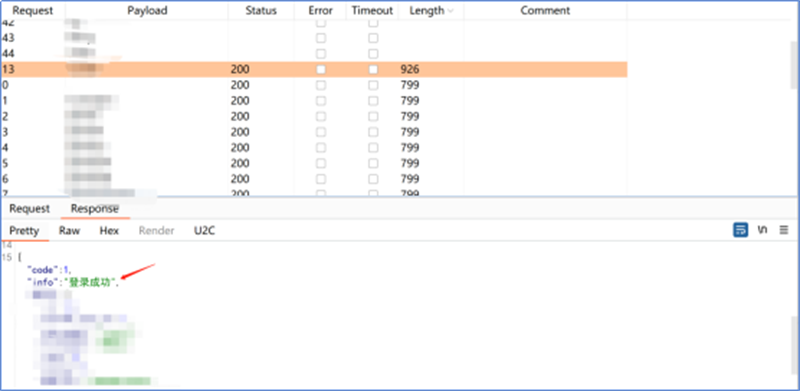

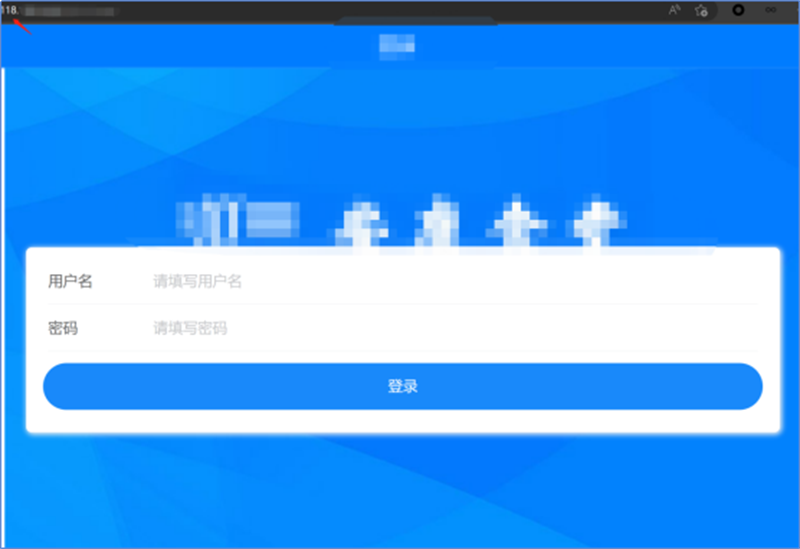

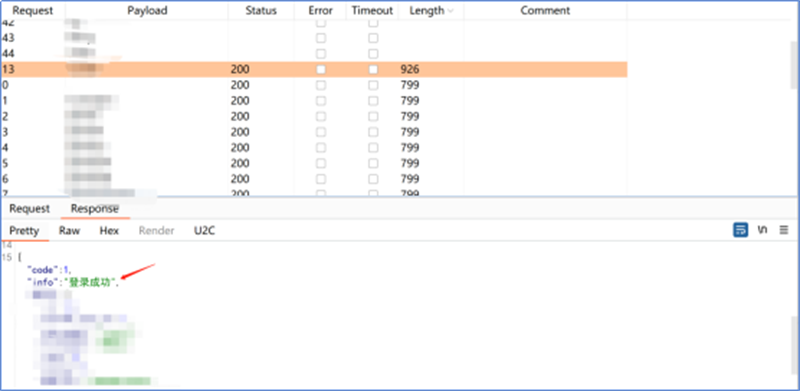

很常见的登录口,且没有验证码,跑个弱口令看看:

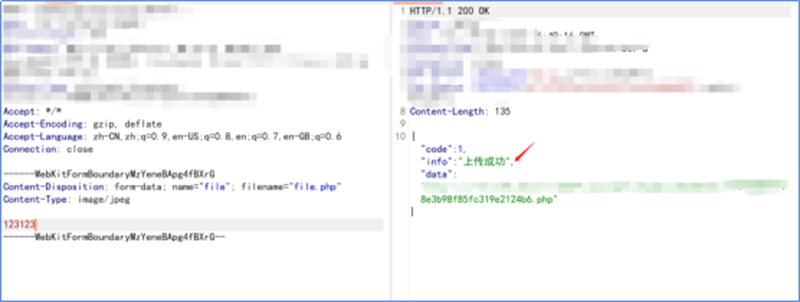

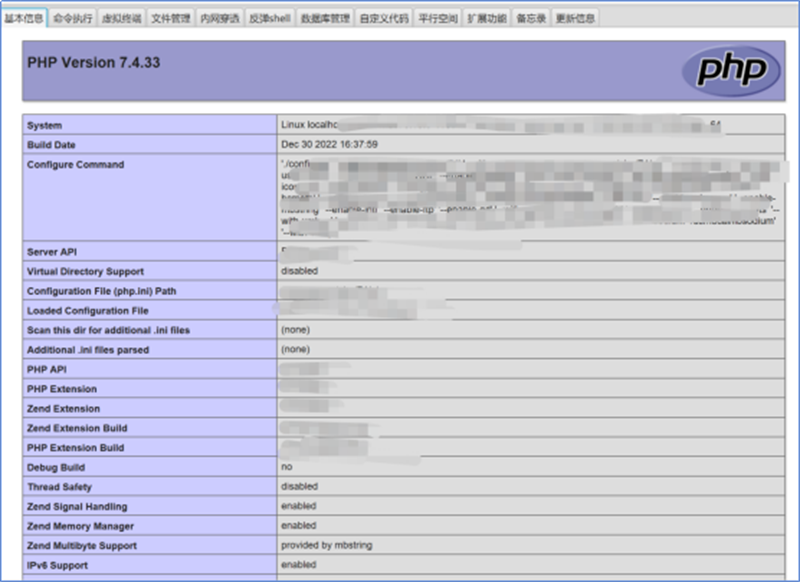

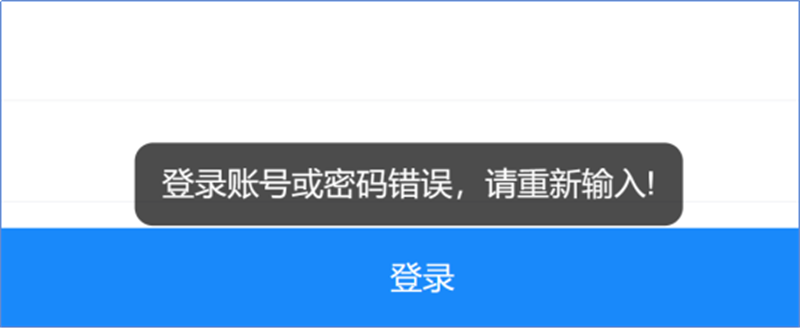

成功爆出弱口令,登录后台后发现一处上传点且未做限制,直接一套带走拿到webshell:

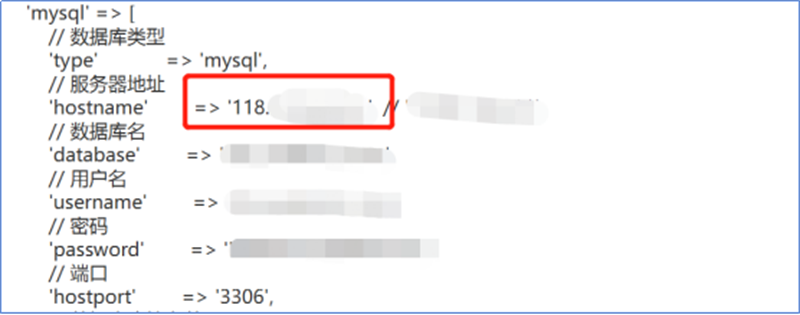

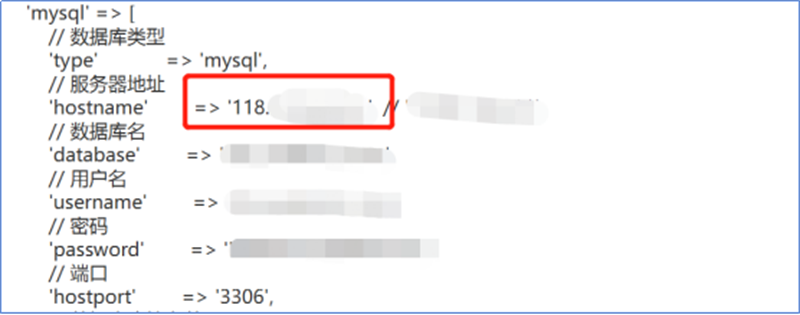

随后进行一波配置文件的信息收集,其中一个站点的数据库配置文件引起了我的注意:

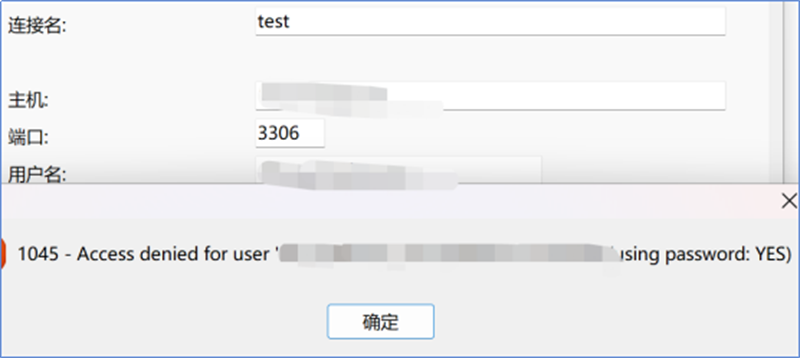

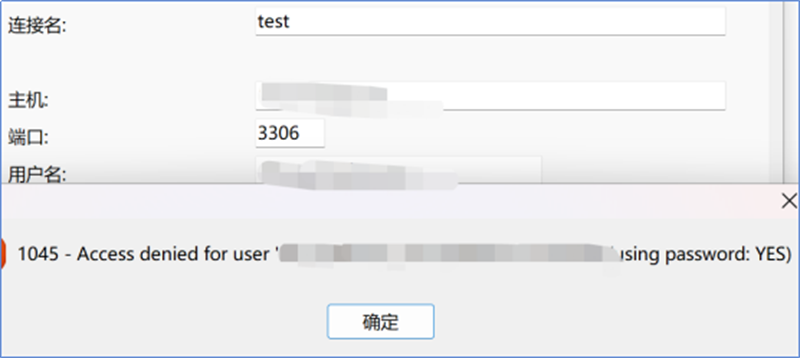

118.x.x.x,看样子是个云服务器的ip,尝试连接一下看看:

应该是限制了只能由特定ip连接。

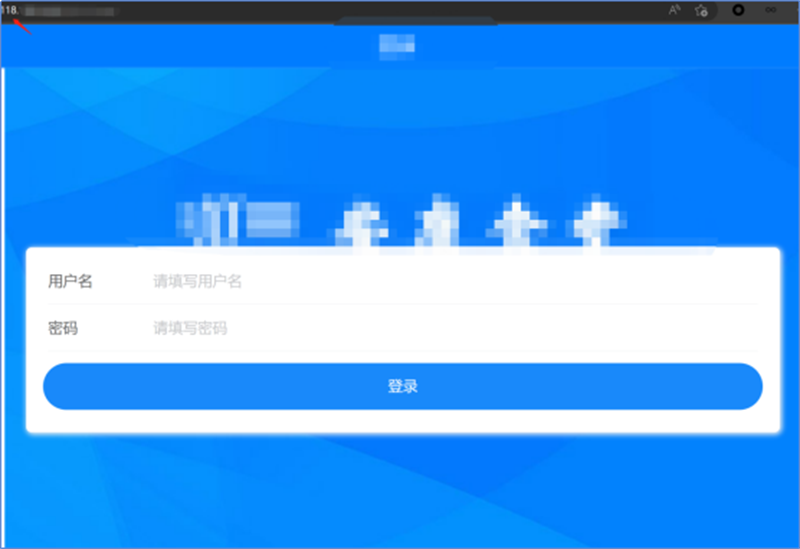

换一个思路,看看这个ip有没有开放什么服务,结果发现这个118的云服务器存在和刚刚靶标ip相同的服务:

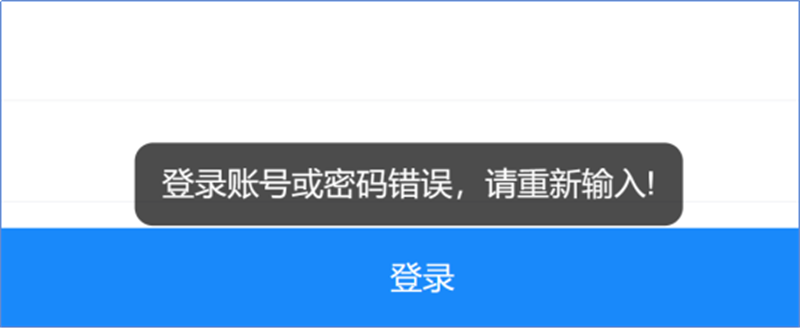

尝尝试用同样的手法弱口令进入后台上传webshell,结果:

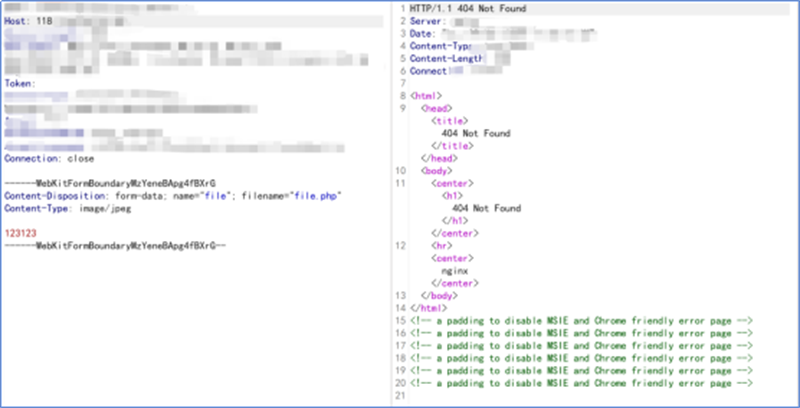

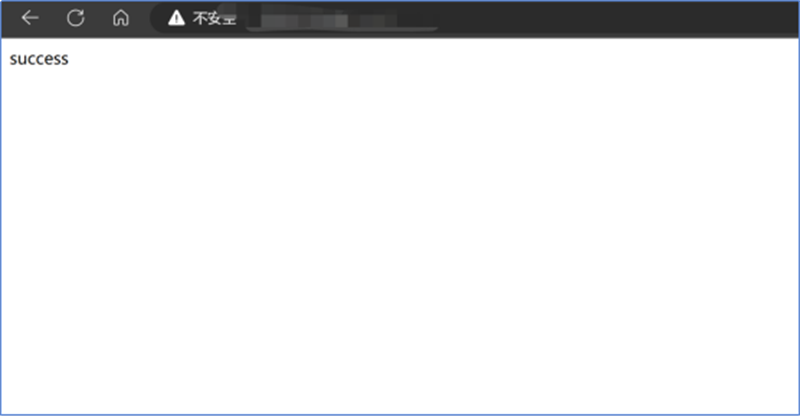

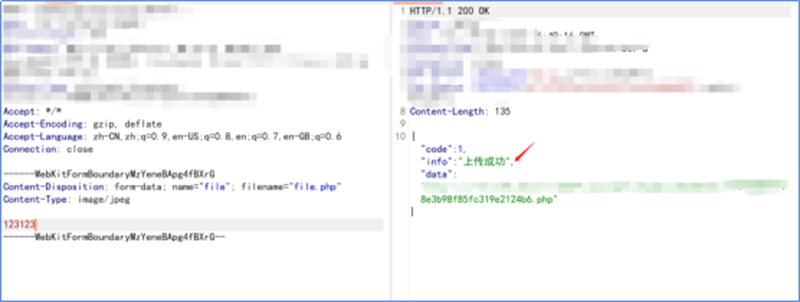

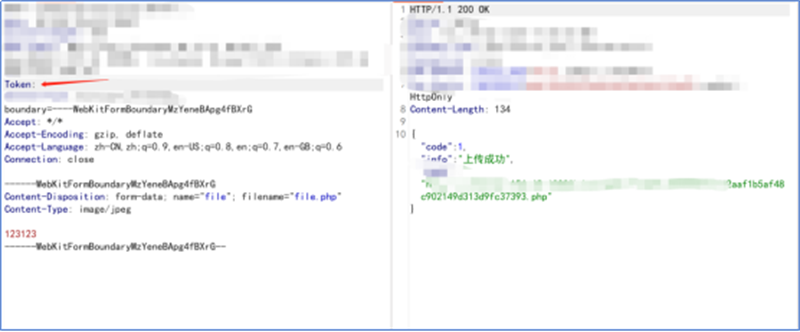

灵机一动,看看刚刚的文件上传是不是未授权的,尝试删除token后发包,发现上传成功,还真是未授权文件上传……

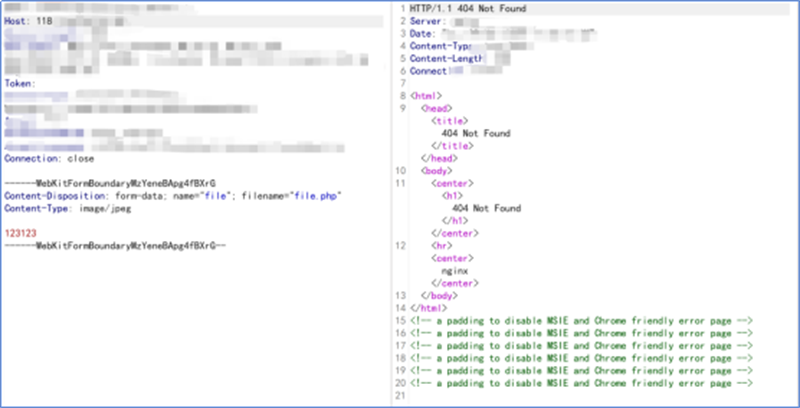

将地址换成118.x.x.x的地址发包:

这剧情不对啊,为啥是404?难道是删除了该接口?

捣鼓了一会后发现,上传文件请求的端口并不是该服务所部署的端口。

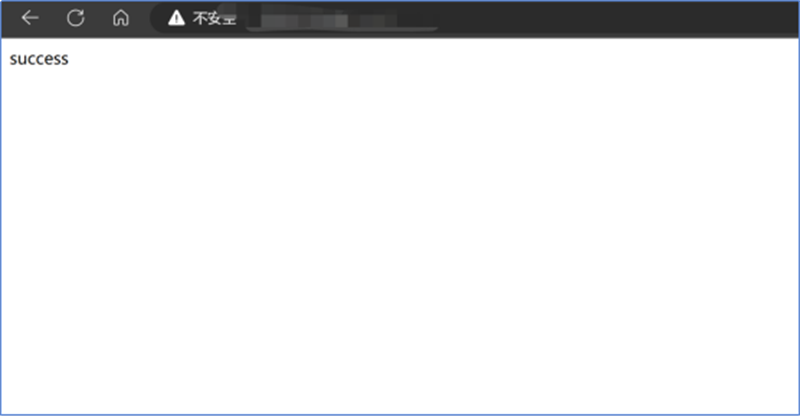

通过访问之前靶标ip上传的端口,可发现这样的页面特征,而云服务器上的页面并没有这种特征:

于是思路就变成了在云端118.x.x.x开放的端口中找到具有这样特征的端口后再尝试发包。

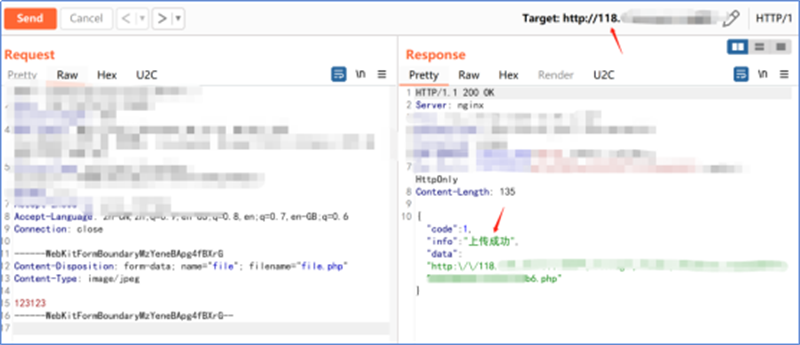

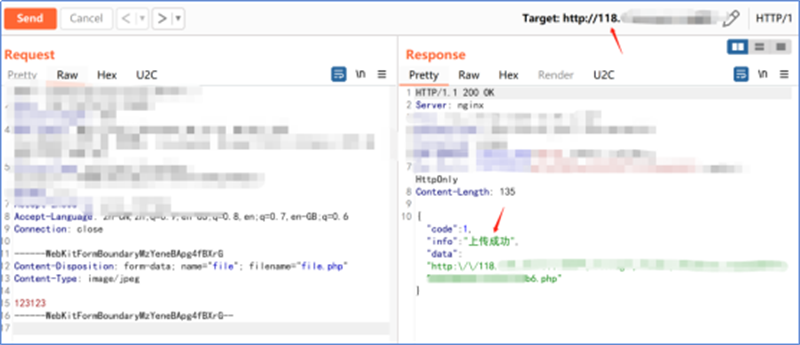

最后在另一个端口下发现了该特征,修改上传地址后上传成功:

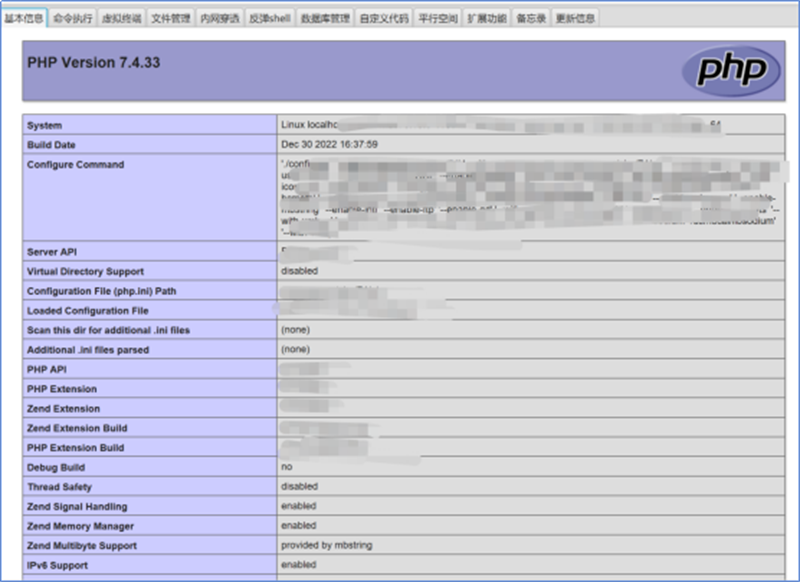

拿下云服务器:

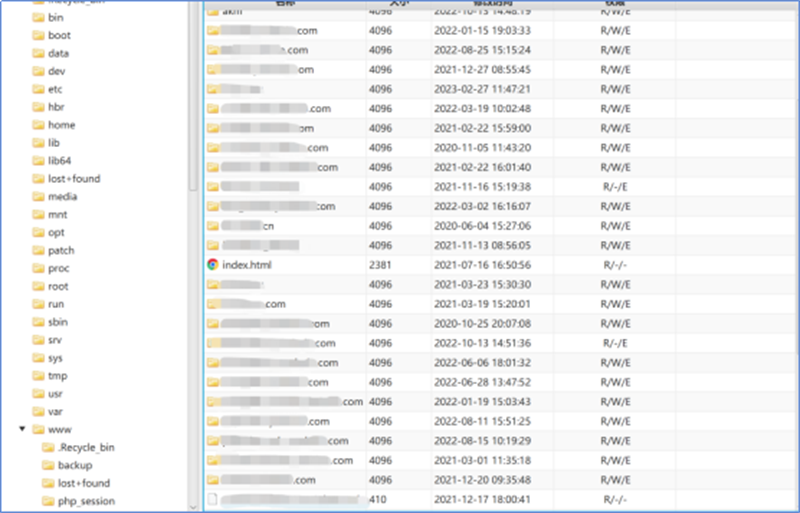

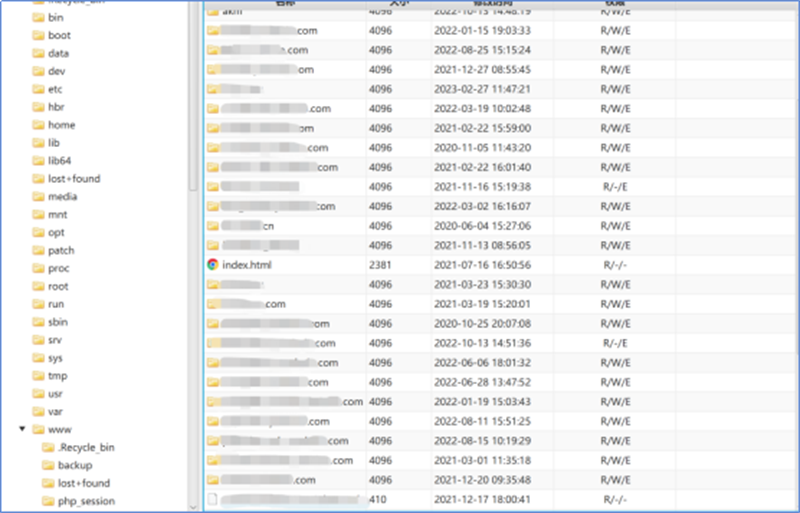

为什么说后果很严重呢,看下图就能明白:

该服务器上部署了30余个站点,且均为敏感关键站点。若是落入了不法分子手中,后果不堪设想!

总结:网络安全建设一定要从细节抓起,不能忽视弱口令带来的危害,否则恶意人员顺藤摸瓜可能会引发较严重的后果。

背景是在某次HW。靶标发下来后注意到这样一个站点,一直在转圈。

扫描目录后发现/login下存在登录页面:

很常见的登录口,且没有验证码,跑个弱口令看看:

成功爆出弱口令,登录后台后发现一处上传点且未做限制,直接一套带走拿到webshell:

随后进行一波配置文件的信息收集,其中一个站点的数据库配置文件引起了我的注意:

118.x.x.x,看样子是个云服务器的ip,尝试连接一下看看:

应该是限制了只能由特定ip连接。

换一个思路,看看这个ip有没有开放什么服务,结果发现这个118的云服务器存在和刚刚靶标ip相同的服务:

尝尝试用同样的手法弱口令进入后台上传webshell,结果:

灵机一动,看看刚刚的文件上传是不是未授权的,尝试删除token后发包,发现上传成功,还真是未授权文件上传……

将地址换成118.x.x.x的地址发包:

这剧情不对啊,为啥是404?难道是删除了该接口?

捣鼓了一会后发现,上传文件请求的端口并不是该服务所部署的端口。

通过访问之前靶标ip上传的端口,可发现这样的页面特征,而云服务器上的页面并没有这种特征:

于是思路就变成了在云端118.x.x.x开放的端口中找到具有这样特征的端口后再尝试发包。

最后在另一个端口下发现了该特征,修改上传地址后上传成功:

拿下云服务器:

为什么说后果很严重呢,看下图就能明白:

该服务器上部署了30余个站点,且均为敏感关键站点。若是落入了不法分子手中,后果不堪设想!

总结:网络安全建设一定要从细节抓起,不能忽视弱口令带来的危害,否则恶意人员顺藤摸瓜可能会引发较严重的后果。